-

- Downloads

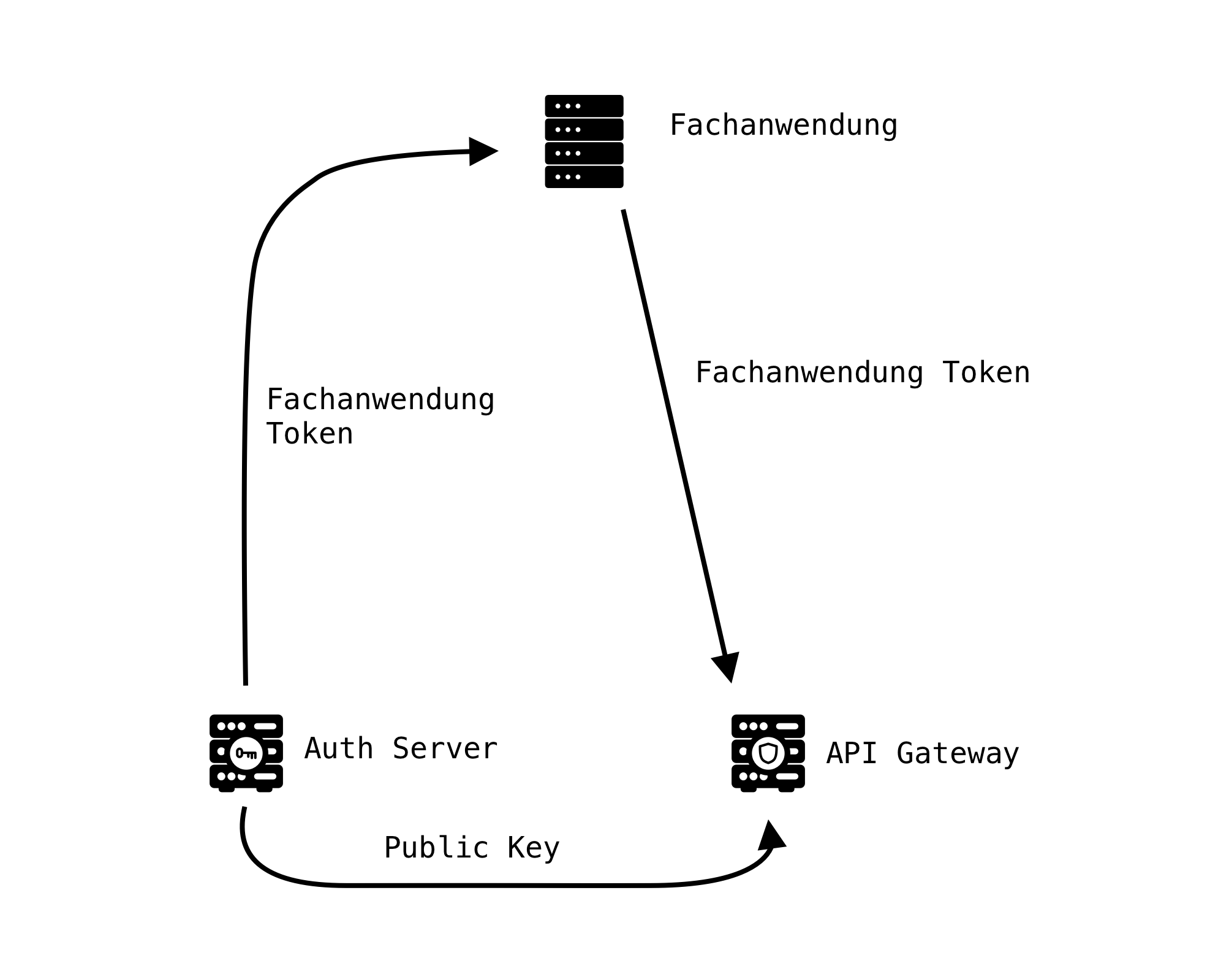

feat(auth): add auth requirements for fachanwendungen

Showing

- assets/images/oauth/JWT-Konzept-Fachanwendung.png 0 additions, 0 deletionsassets/images/oauth/JWT-Konzept-Fachanwendung.png

- docs/Detailinformationen/Authentifizierung_von_Fachanwendungen.md 80 additions, 0 deletions...ailinformationen/Authentifizierung_von_Fachanwendungen.md

- docs/Detailinformationen/Authentifizierung_von_Usern.md 16 additions, 16 deletionsdocs/Detailinformationen/Authentifizierung_von_Usern.md

142 KiB